内网渗透软件-BloodHound使用指南

【推荐学习】暗月渗透测试培训 十多年渗透经验,体系化培训渗透测试 、高效学习渗透测试,欢迎添加微信好友aptimeok 咨询。

>>>> 0x02 软件描述

>>>> 0x03 软件安装

1. BloodHound 使用neo4j数据库,需要配备java环境。

2.安装neo4j数据库可以在https://neo4j.com/download-center/#community地址中下载.exe文件进行安装(PS:建议下载.exe文件进行安装,如果使用源码文件进行安装对java版本要求很严格,很容易跑不起来)

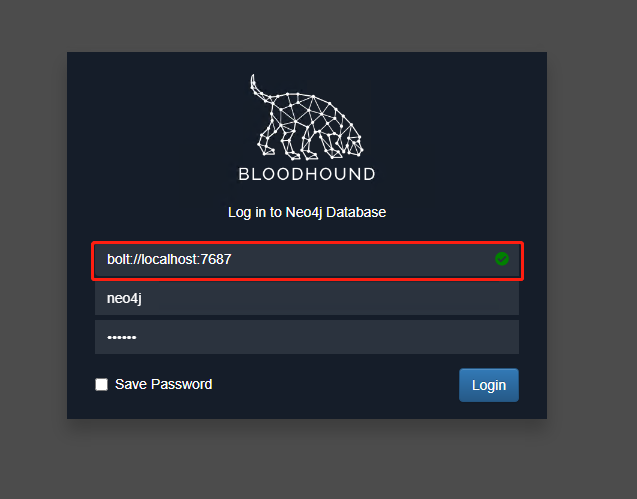

3.安装好neo4j数据库后,使用地址https://github.com/BloodHoundAD/BloodHound/releases/tag/4.1.1下载BloodHound工具,填入默认用户名密码neo4j/neo4j。

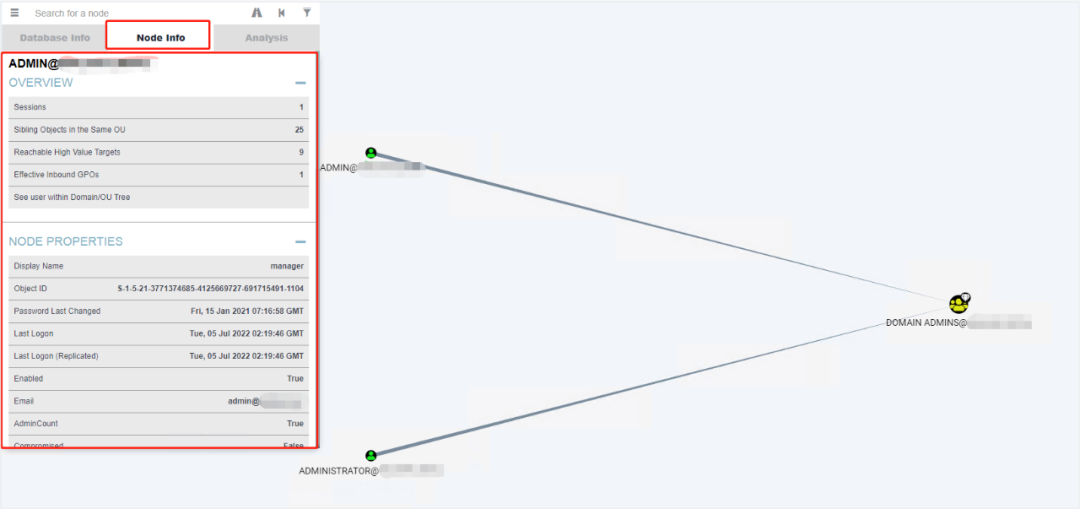

>>>> 0x04 使用说明

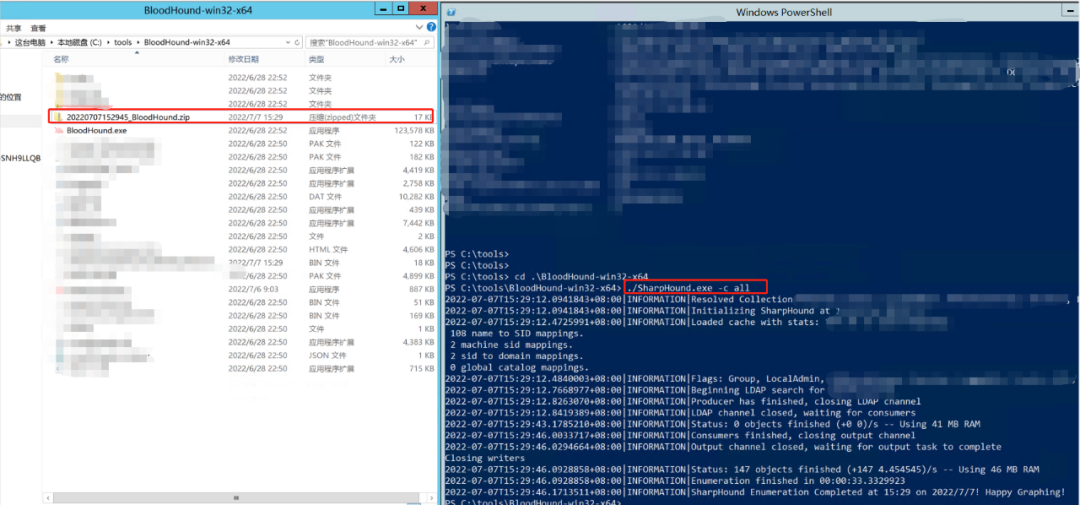

使用命令SharpHound.exe -c all对域信息进行收集并打包成zip文件。

>>>> 0x05 软件使用

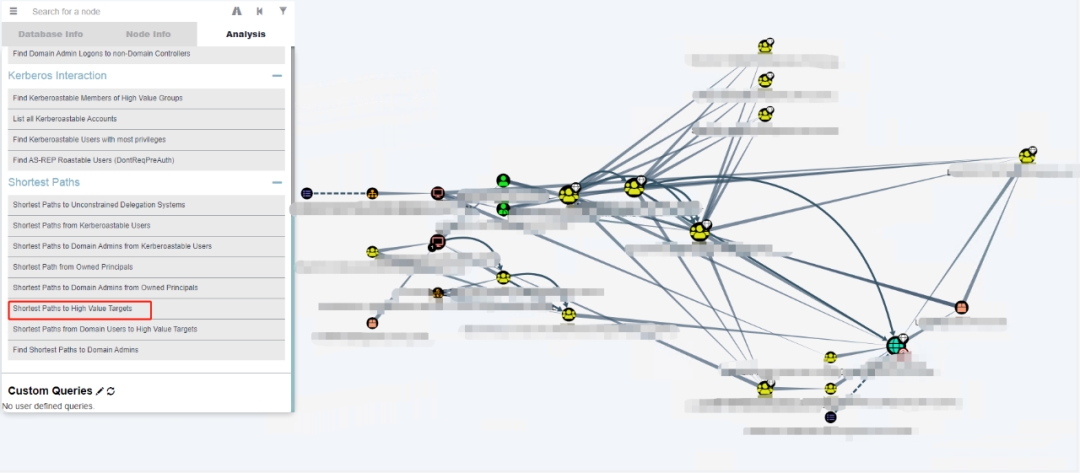

-

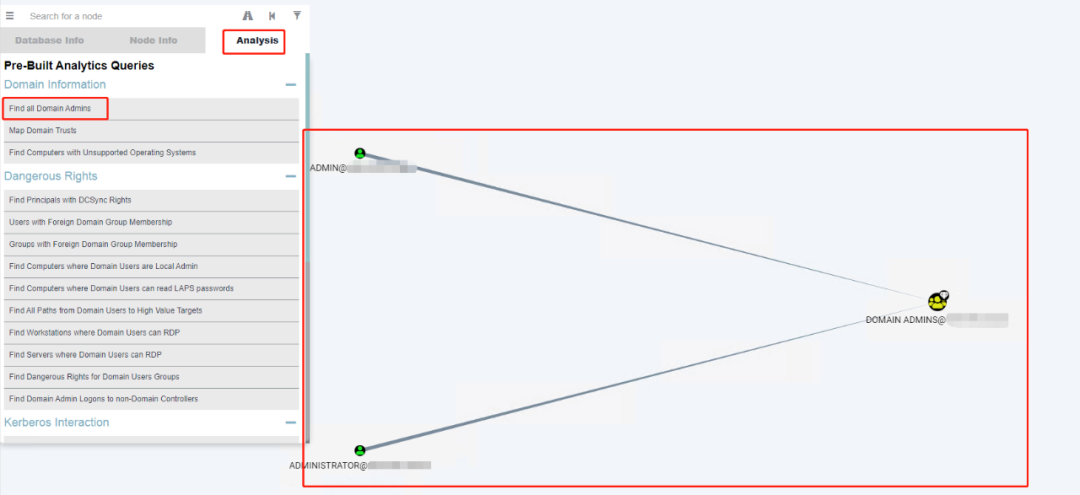

Find all Domain Admins:查询所有域管理员 -

Map Domain Trusts:映射域信任 -

Find Computers with Unsupported Operating Systems 查找操作系统不受支持的计算机 -

Find Shortest Paths to Domain Admins:查找到达域管理员的最短路径 -

Find Principals with DCSync Rights:查找具有DCSync权限的主体 -

Users with Foreign Domain Group Membership:具有外部域组成员身份的用户 -

Groups with Foreign Domain Group Membership:具有外部域组成员身份的组 -

Shortest Paths to Unconstrained Delegation Systems:无约束委托系统的最短路径 -

Shortest Paths from Kerberoastable Users:Kerberoastable用户的最短路径 -

Shortest Paths to Domain Admins from kerberoastable Users:从Kerberoathable用户到域管理员的最短路径 -

Shortest Path from Owned Principals:拥有主体的最短路径 -

Shortest Paths to Domain Admins from Owned Principals:从所属主体到域管理员的最短路径 -

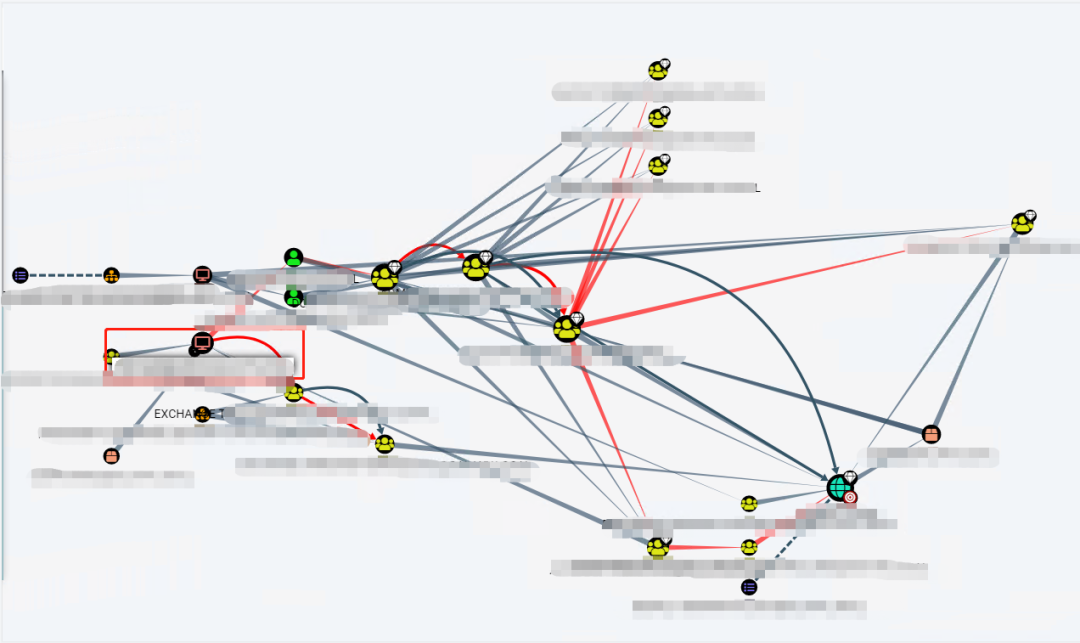

Shortest Paths to High Value Targets:高价值目标的最短路径

原创文章,作者:moonsec,如若转载,请注明出处:https://www.moonsec.com/7075.html