通过Quake Bypass云Waf

【推荐学习】暗月渗透测试培训 十多年渗透经验,体系化培训渗透测试 、高效学习渗透测试,欢迎添加微信好友aptimeok 咨询。

0x01 云Waf简介

云WAF(Web应用防火墙)是WAF的一种部署模式,它将WAF的功能在云端进行实现。只需要把域名的解析权交给云WAF,它就可以利用DNS调度技术,改变网络流量的原始流向,将网络流量牵引到云端的WAF上,云端的WAF对流量进行净化和过滤后,将安全的流量回传给后端真实的应用,最终达到安全过滤和保护的作用。

0x02 云Waf Bypass原理

由于管理员未设定仅允许云WAF回源访问使得原始站点仍然暴露在互联网中或可被访问。而通过Quake可以轻松的找到这些存在配置问题原始资产。

0x03 云Waf Bypass实战

3.1 页面特征Search Bypass 云Waf

直接通过Quake检索页面内容中的特征检索资产真实IP Bypass 云Waf

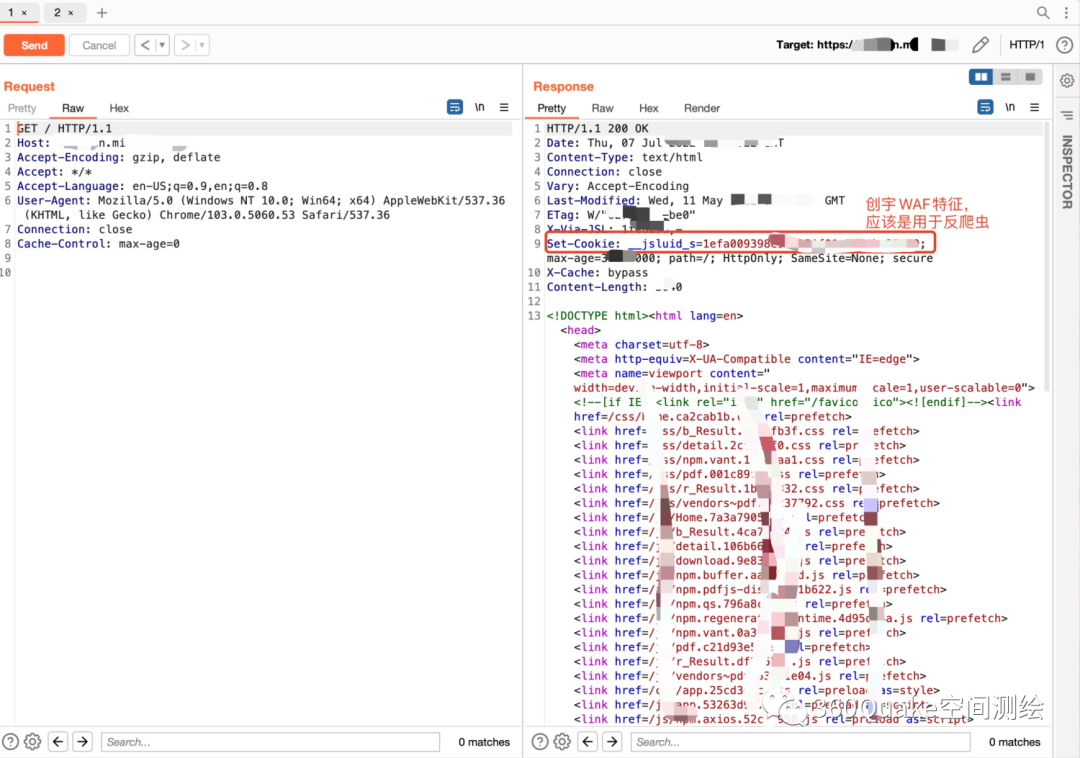

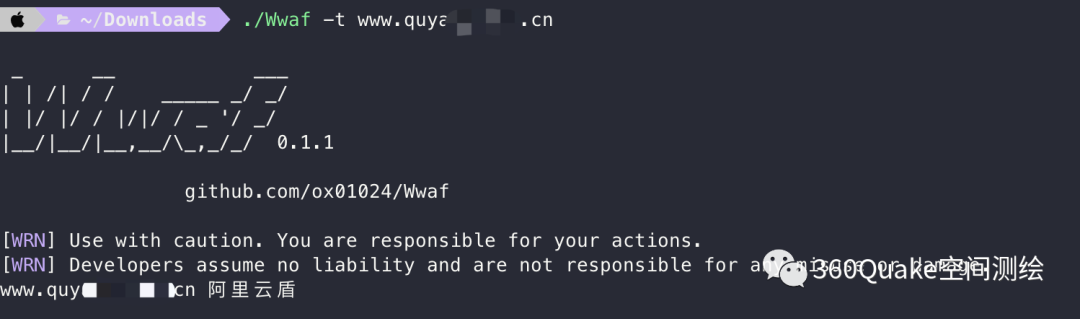

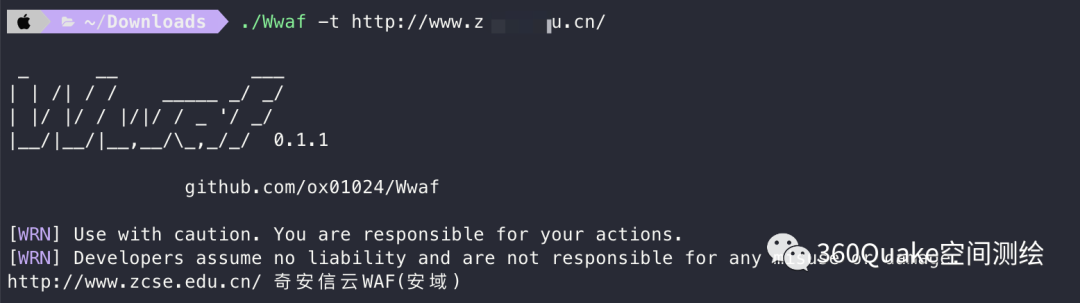

首先探测站点是否存在云Waf[1]

通过Burp请求一下站点,可以看到***宇的云WAF特征

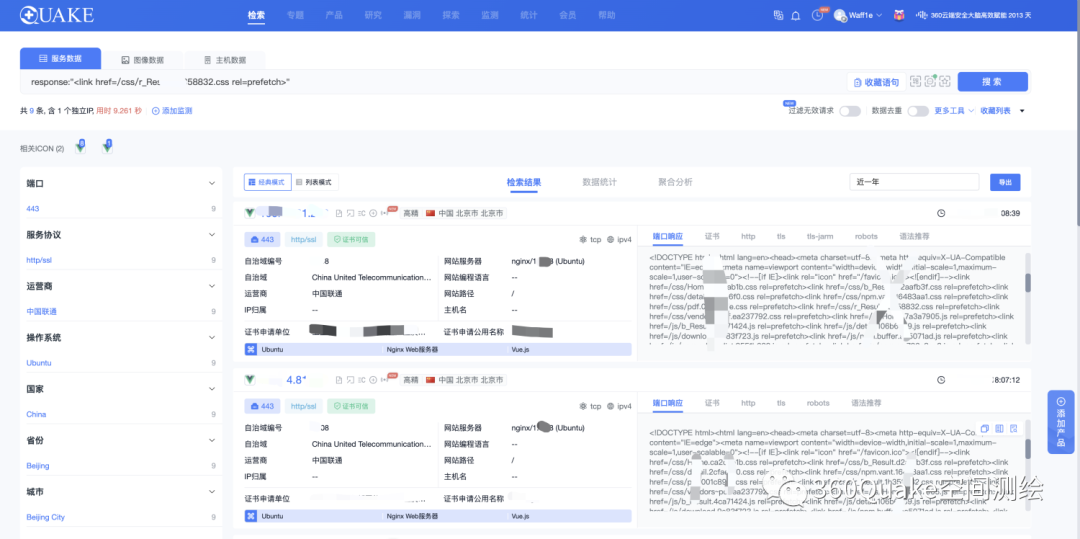

提取特征并使用Quake检索,选择了一个静态资源的Path进行检索

就直接找到了该资产的真实IP,通过此IP访问即可绕过Bypass云WAF

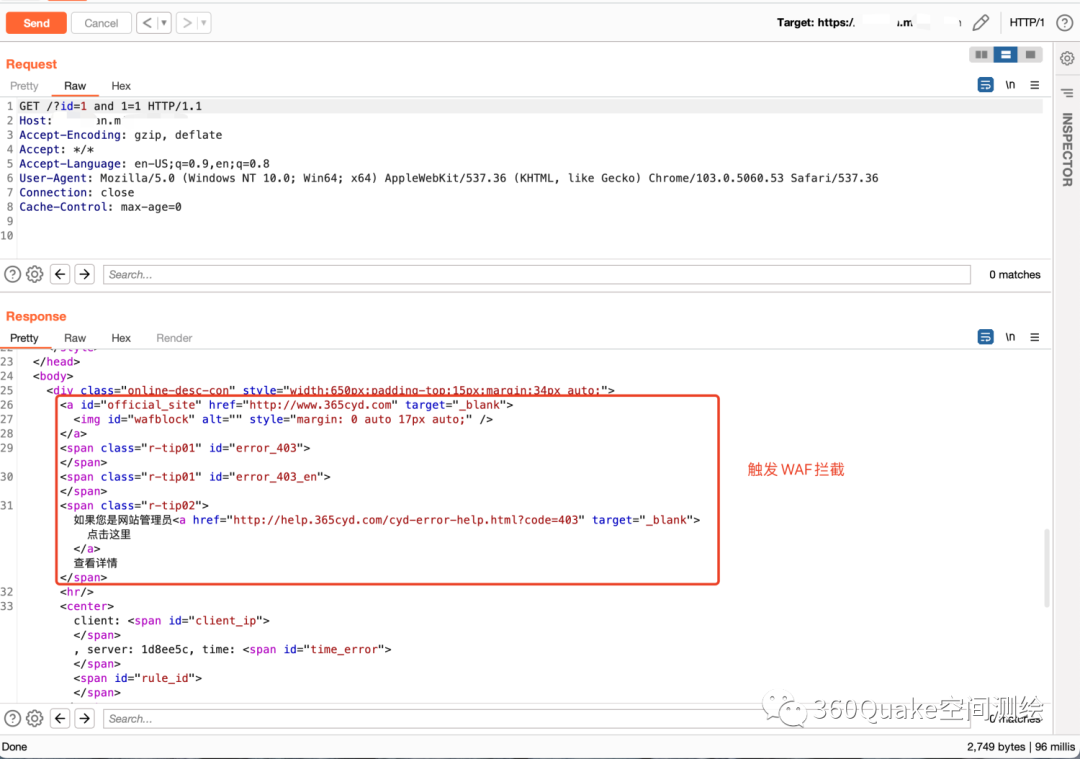

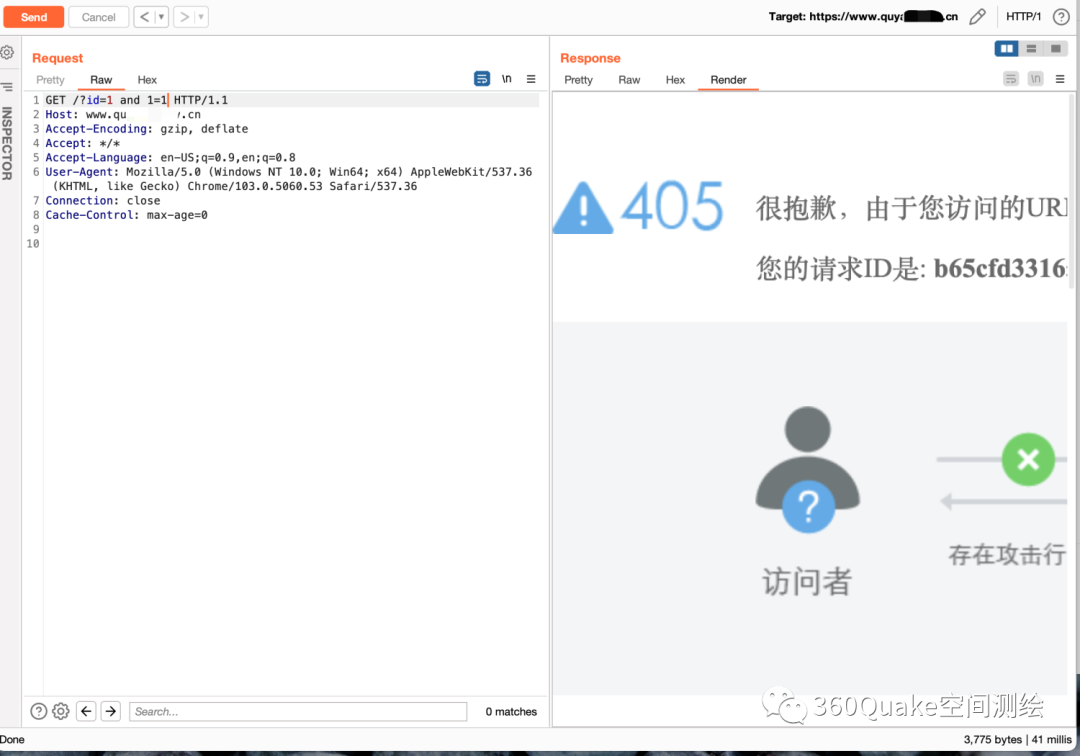

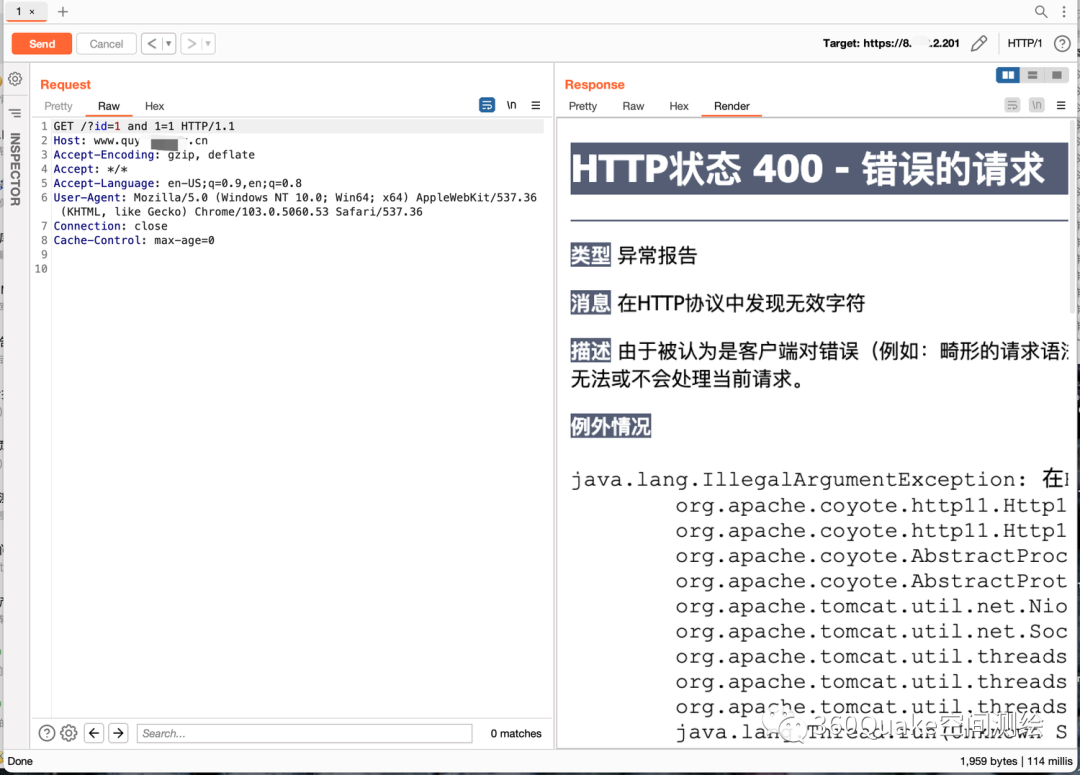

验证是否已经Bypass 通过原域名访问/?id=1 and 1=1触发WAF

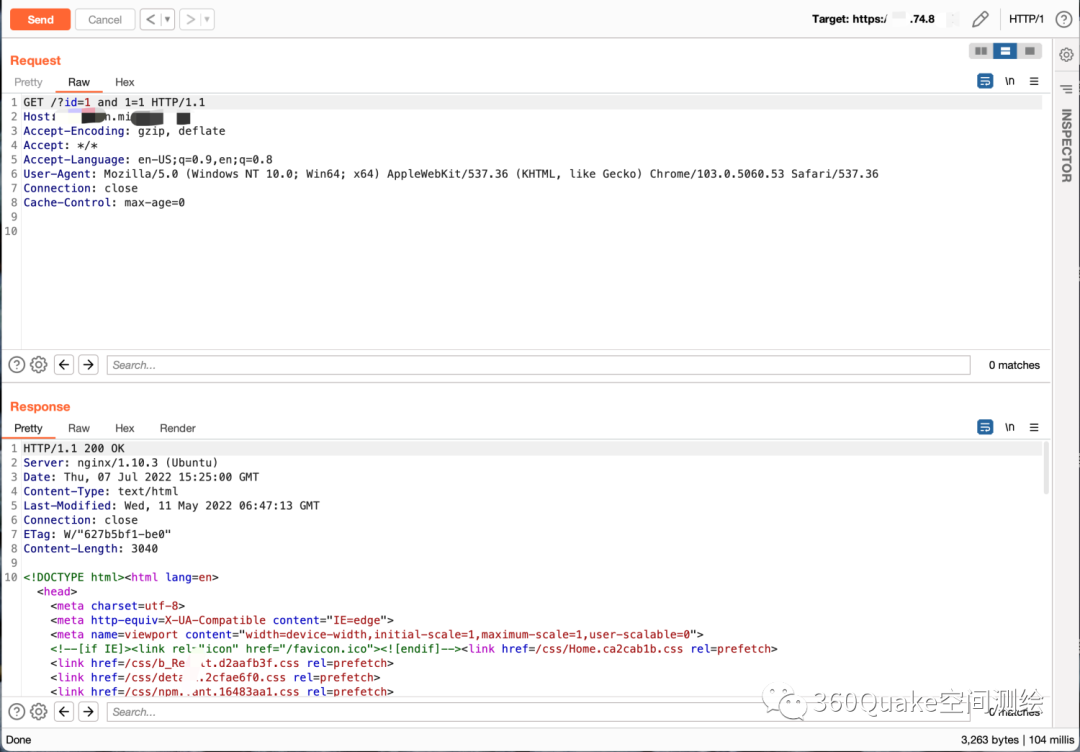

使用源站IP访问/?id=1 and 1=1则没有WAF拦截

3.2 证书特征检索Search Bypass 云Waf

通过Quake检索cret特征Bypass

02号资产

通过域名证书特征检索使用了该证书的资产IP,通过该资产IP Bypass Waf

通过原域名访问/?id=1 and 1=1触发WAF

使用源站IP访问/?id=1 and 1=1则没有WAF拦截

3.3 子域名检索Search Bypass 云Waf

子域名与主域名使用了相同IP互为旁站,多发于门户网站而云WAF是针对域名收费的故会出现同IP不同站点有部分没有WAF,通过Quake检索这部分不存在WAF的子域名并进行Host碰撞即可BypassWAF

03号资产

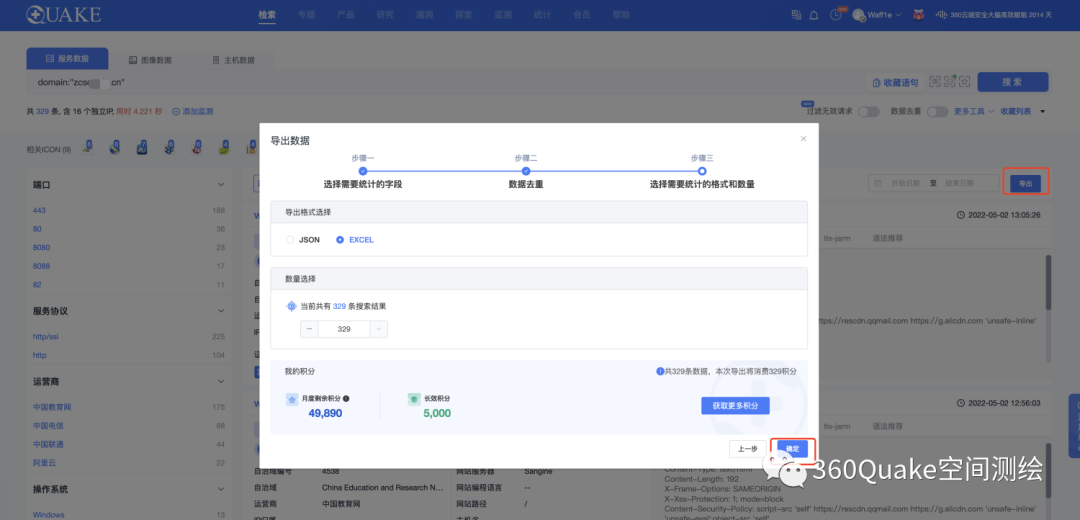

使用Quake检索其子域名并导出

对子域名IP去重

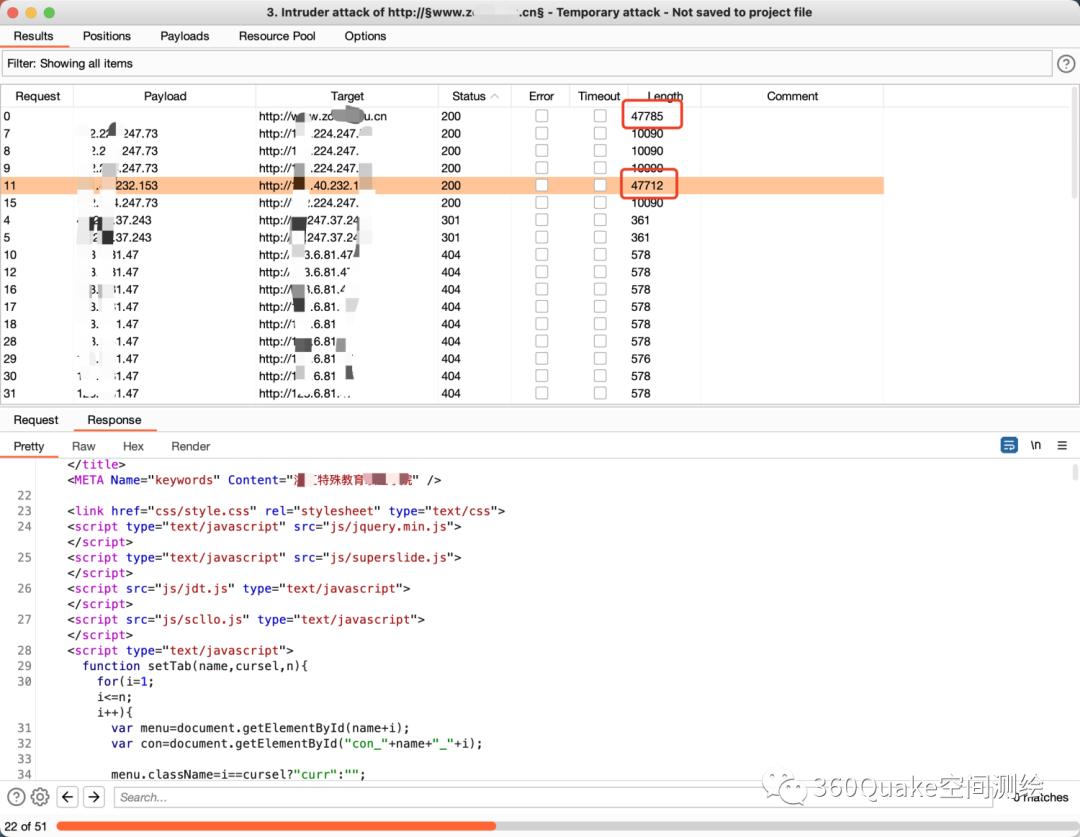

将去重后的数据作为目标IP通过使用Burp Suite进行Host碰撞[2],通过返回长度以及内容可以判断该IP为此站点真实IP

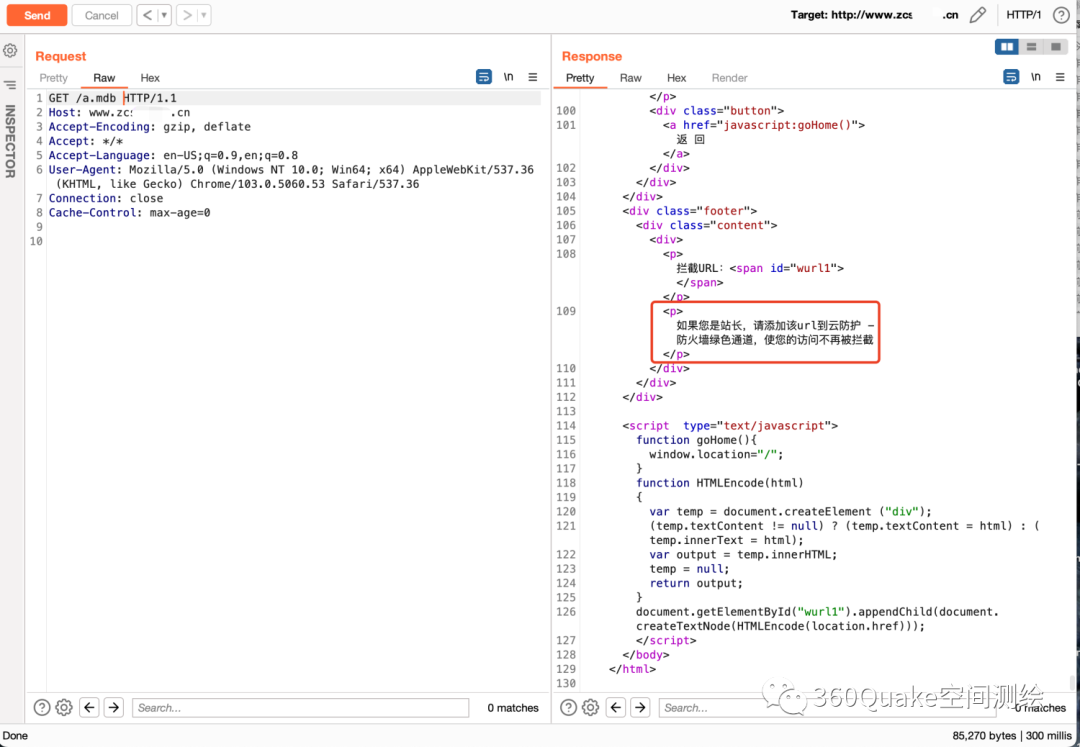

通过原域名访问a.mdb触发WAF

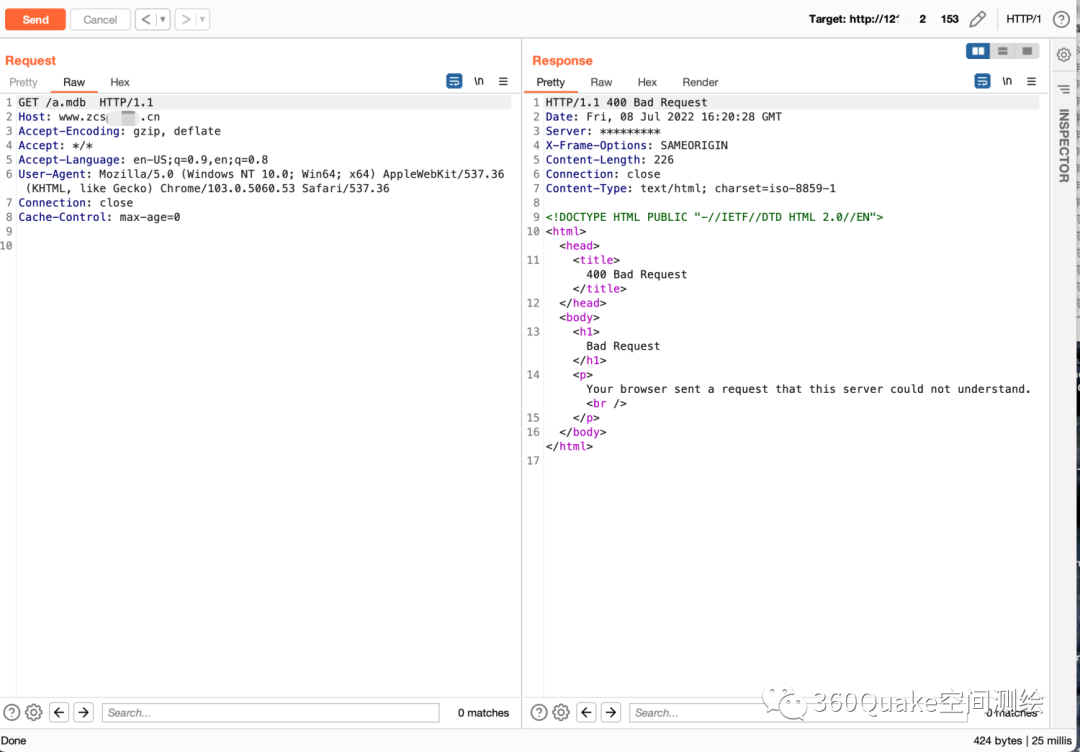

使用源站IP访问a.mdb 不存在该文件故返回异常

3.4 扩展思路

-

子域名扩展C段法

当子域名IP未碰撞到原域名可以将子域名IP扩展成C段再进行碰撞,注意CDN就不要撞了没意义

-

北极寻找企鹅法

当确定某一个资产的位置时可通过Quake将该地区所有IP全部导出(可以适当排除一些确定不会是的IP)再进行Host碰撞与子域名扩展C段法类似

参考资料

[1] Wwaf : https://github.com/ox01024/Wwaf

[2] Burp Suite Host碰撞: https://mp.weixin.qq.com/s/E0XSjOcndE4m6dUCJ-zCgQ

原创文章,作者:moonsec,如若转载,请注明出处:https://www.moonsec.com/6111.html